imágenes falsas

Cuando un londinense descubrió que el parachoques delantero izquierdo de su Toyota RAV4 había sido arrancado y un faro se había desintegrado parcialmente no una sino dos veces en tres meses el año pasado, sospechó que las acciones habían sido un vandalismo sin sentido. Cuando el automóvil desapareció unos días después del segundo accidente, y un vecino descubrió que su Toyota Land Cruiser había desaparecido poco después, descubrió que era parte de una tecnología nueva y sofisticada para realizar robos sin llave.

Da la casualidad de que el propietario, Ian Tabor, es un investigador de ciberseguridad especializado en automóviles. Mientras investigaba cómo tomó su RAV4, se topó con una nueva técnica llamada ataques de inyección CAN.

Condición de mal funcionamiento de CAN

Tabor comenzó profundizando en el sistema telemático «MyT» que utiliza Toyota para rastrear anomalías en los vehículos conocidas como DTC (Códigos de diagnóstico de problemas). Resulta que su automóvil registró varios DTC en el momento del robo.

Los códigos de error mostraban que se había perdido la conexión entre el recipiente del RAV4, en resumen área de control de redUnidad de control electrónico de faros. Estas ECU, como se abrevian, se encuentran en casi todos los vehículos modernos y se utilizan para controlar una gran variedad de funciones, incluidos los limpiaparabrisas, los frenos, las luces individuales y el motor. Además del control de componentes, las ECU envían mensajes de estado a través de CAN para mantener informadas a otras ECU sobre las condiciones actuales.

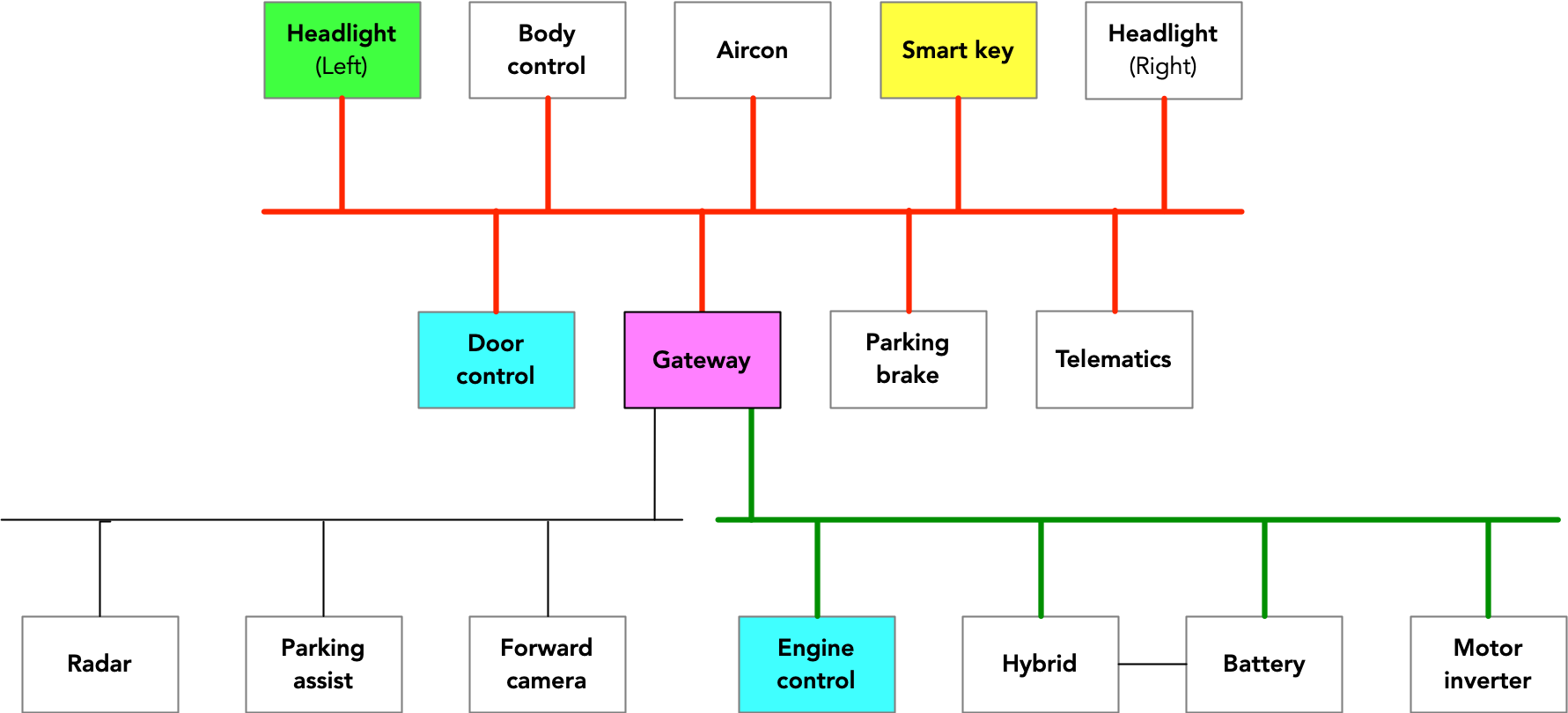

Este diagrama muestra la topología CAN para el RAV4:

Diagrama que muestra la topología CAN para el RAV4.

ken tindle

Los DTC que muestran que el faro izquierdo del RAV4 ha perdido la conexión con CAN no son particularmente sorprendentes, considerando que los ladrones rompieron los cables que lo conectaban. Aún más revelador fue la falla simultánea de varias otras unidades de control electrónico, incluidas las de la leva delantera y el control del motor híbrido. En conjunto, estas fallas no indican que la ECU haya fallado, sino que el bus CAN ha fallado. Esto llevó a Tapper a buscar una explicación.

El investigador y la víctima del robo luego recurrieron a foros de delitos en la web oscura y videos de YouTube sobre cómo robar autos. Eventualmente encontró anuncios de lo que se llamaban dispositivos de «arranque de emergencia». Aparentemente, estos dispositivos están diseñados para que los usen los propietarios o los cerrajeros cuando no hay una llave disponible, pero nada impide que otros los usen, incluidos los ladrones. Tapper compró un motor de arranque anunciado para varios vehículos Lexus y Toyota, incluido el RAV4. Luego se dispuso a realizar ingeniería inversa y, con la ayuda de su amigo y compañero experto en seguridad automotriz Ken Tindell, descubrió cómo funciona en el CAN del RAV4.

Dentro del altavoz JBL hay una nueva forma de ataque

La investigación descubrió una forma de robo de vehículos sin llave que los investigadores no habían visto antes. En el pasado, los ladrones han utilizado con éxito lo que se conoce como ataque de paginación. Estos trucos amplifican la señal entre el vehículo y la cadena de entrada sin llave que se usa para desbloquearlo y encenderlo. Las cadenas sin llave generalmente solo se comunican en unos pocos espacios. Al colocar una simple radio de mano cerca de un vehículo, los ladrones amplifican el mensaje aburrido que envían los automóviles. Con suficiente amplificación, los mensajes llegan a la casa u oficina cercana donde se encuentra el llavero. Cuando el mando a distancia responde con el mensaje de encriptación que desbloquea y enciende el automóvil, el repetidor del estafador lo transmite al automóvil. Con eso, el tramposo se va.

«Ahora que la gente sabe cómo funciona un ataque de retransmisión… los propietarios de automóviles guardan sus llaves en una caja de metal (lo que evita que un mensaje de radio se transmita desde el automóvil) y algunos fabricantes de automóviles ahora están proporcionando llaves que se duermen si no se mueven durante unos minutos (y así ganó», escribió recientemente Tyndell): «No recibas el mensaje de radio del auto». correo. «Enfrentados a esta derrota, pero no dispuestos a renunciar a un negocio rentable, los ladrones han adoptado una nueva forma de seguridad: eludir todo el sistema de llave inteligente. Lo hacen con un nuevo ataque: Inyección CAN».

Tindel ha sido vinculado a este videoque dice que captura el proceso sigiloso de inyección CAN.

Toyota RAV4 2021 – robado en menos de 2 minutos.

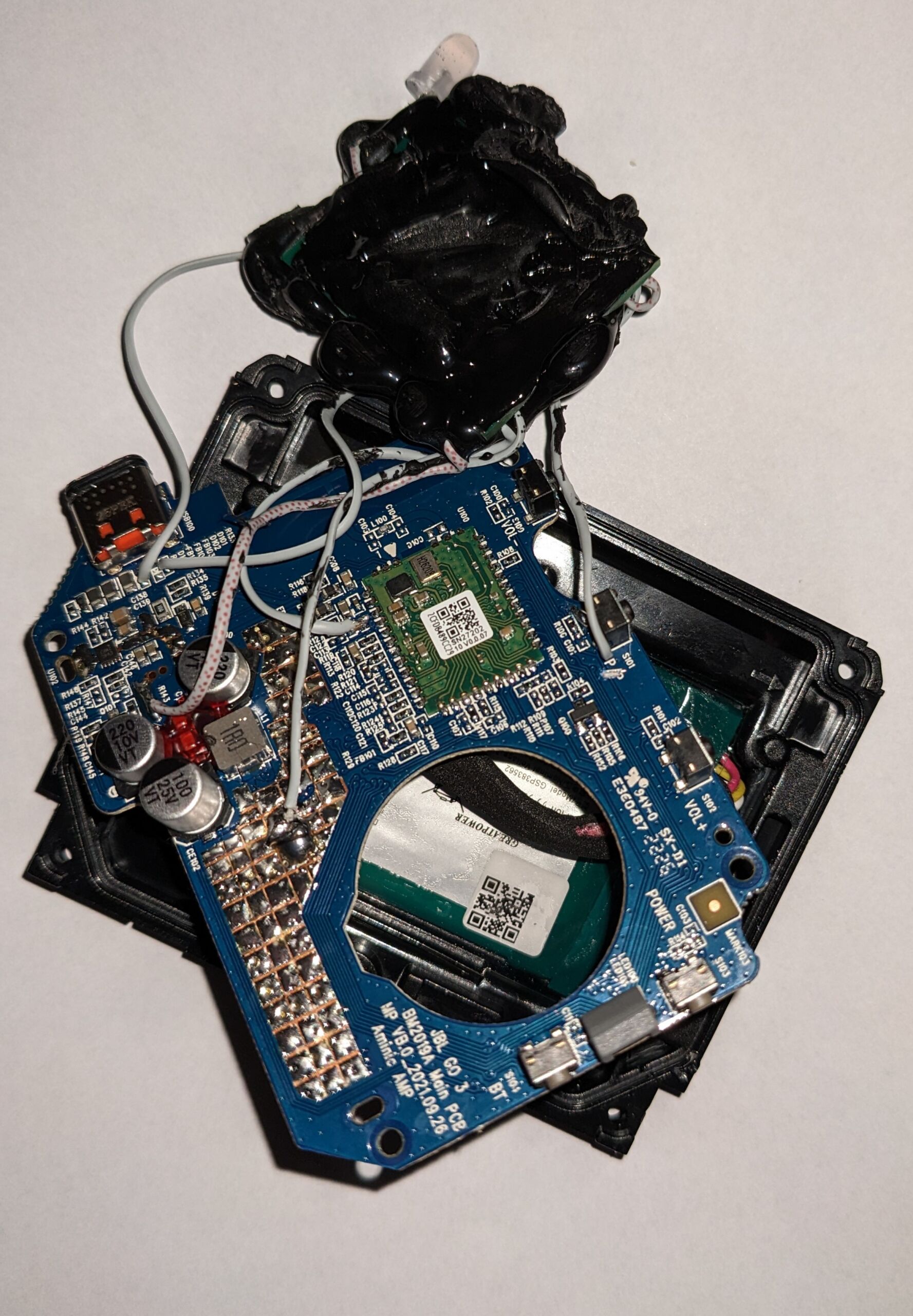

El inyector Tabor CAN comprado está disfrazado como un altavoz Bluetooth JBL. Esto da cobertura a los ladrones si sospechan de la policía u otros. En lugar de llevar un dispositivo de piratería obvio, el estafador parece estar en posesión de un hablador inofensivo.

Inyector CAN disfrazado de altavoz JBL.

Un análisis más detallado reveló que hay mucho más que eso. Más específicamente, había chips inyectores CAN injertados en la placa de circuito.

Los chips del inyector se pueden colocar en una bola de resina incrustada en la placa de circuito JBL.

ken tindle

Tyndell explicó:

Resulta que los componentes cuestan alrededor de $10: un chip PIC18F que contiene el hardware CAN, más software preprogramado en el chip (conocido como firmware) y un transceptor CAN (un chip CAN estándar que convierte las señales digitales de los dispositivos CAN en el PIC18F en voltajes analógicos enviados en los cables CAN), y un circuito adicional conectado al transceptor CAN (más sobre esto en breve). El dispositivo obtiene su energía de la batería del amplificador y está conectado al bus CAN. Un bus CAN es básicamente un par de cables entrelazados, y en un automóvil hay varios buses CAN conectados entre sí, ya sea directamente con conectores o cableados a través de una computadora que copia algunos mensajes CAN de un lado a otro entre los buses CAN. conectado.

El dispositivo antirrobo está diseñado para conectarse al bus de control CAN (bus rojo en el diagrama de cableado) para hacerse pasar por la ECU de la llave inteligente. Hay varias formas de acceder al cableado de este bus CAN, la única estipulación es que los cables deben llegar al borde del vehículo para ser accesibles (los cables enterrados en las profundidades del vehículo son poco prácticos para que los ladrones puedan acceder a ellos tratando de robar un coche aparcado en la calle). Por mucho, la forma más fácil de acceder al bus CAN en un RAV4 es a través de los faros: retire el parachoques y acceda al bus CAN desde el conector del faro. Otro acceso podría ser posible: incluso perforar un agujero en un panel por donde pasa el par trenzado de cables CAN, cortar los dos cables y empalmar el inyector CAN también funcionaría, pero el valor decreciente de un automóvil con un agujero en significa que los ladrones toman la ruta más fácil (Ian Spy descubrió que la mayoría de estos autos son personalizados para la exportación y se envían en contenedores de envío a lugares en África).

Cuando lo enciende por primera vez, el CAN Injector no hace nada: escucha un mensaje CAN específico para saber que el vehículo está listo. Cuando recibe este mensaje CAN, hace dos cosas: comienza a enviar una serie de mensajes CAN (alrededor de 20 veces por segundo) y activa ese circuito adicional conectado a su transceptor CAN. El grupo de mensajes CAN contiene una indicación de «llave inteligente válida», y la puerta de enlace la transmitirá a la ECU de administración del motor en el otro bus. Normalmente, esto causaría confusión en el bus CAN de control: los mensajes CAN del módulo de control de llave inteligente real pueden entrar en conflicto con los mensajes impostores del inyector CAN, y esto puede evitar que la puerta de enlace reenvíe el mensaje inyectado. Aquí es donde entra en juego este circuito adicional: cambia la forma en que funciona el bus CAN para que otras ECU en ese bus no puedan hablar. La puerta de enlace aún puede escuchar mensajes y, por supuesto, puede enviar mensajes al bus CAN del tren motriz. La ráfaga se repite 20 veces por segundo porque la configuración es inestable y, a veces, la puerta de enlace no escucha porque su dispositivo CAN se reinicia solo (porque cree que la incapacidad para hablar es una indicación de que algo anda mal, lo cual es en cierto modo) .

Hay un botón de «reproducir» en la carcasa del altavoz Bluetooth JBL y está conectado al chip PIC18F. Cuando se presiona este botón, el flujo de mensajes CAN cambia ligeramente y le indica a la ECU de la puerta que desbloquee las puertas (como si se hubiera presionado el botón «desbloquear» en la llave inalámbrica). Luego, los ladrones pueden desenroscar un inyector de cartucho de plástico, entrar al automóvil y llevárselo.

Tapper y Tyndell han diseñado dos defensas que dicen que vencerán los ataques de inyección de CAN. Tindle dijo que han notificado a Toyota sobre las defensas, pero aún no han recibido una respuesta.

«Aficionado a Twitter aficionado. Experto en música. Evangelista total de la cerveza. Defensor de las redes sociales. Fanático de los zombis».

More Stories

El ex director de «Marathon» ha sido despedido de Bungie por mala conducta

Lanzamiento físico de Castlevania Dominus Collection confirmado, los pedidos anticipados se abrirán el próximo mes

La empresa de inteligencia artificial Midjourney está presentando un producto de hardware en una nueva forma